Katere kibernetske grožnje pretijo malim in srednje velikim podjetjem v Sloveniji?

Kibernetska varnost postaja vse bolj kompleksna. Napredek tehnologije in digitalizacija podjetij sta povečala obseg in kompleksnost kibernetske infrastrukture, ki jo je treba zaščititi. Na drugi strani se kibernetski napadalci nenehno prilagajajo in izboljšujejo svoje taktike, kar zahteva nenehno posodabljanje in prilagajanje varnostnih ukrepov. Vključevanje novih tehnologij, kot so umetna inteligenca in veriženje blokov, dodatno otežuje kibernetsko enačbo.

Kako se s tem spopadajo podjetja? Tista največja vztrajno povečujejo proračun za kibernetsko varnost, izboljšujejo varnostno infrastrukturo in zaposlujejo nove strokovnjake za kibernetsko varnost vse z namenom, da bi izboljšali sposobnost zgodnjega zaznavanja, preprečevanja in odzivanja na napade. Z večjim proračunom lahko izvajajo redne ocene tveganja in občutljive podatke zaščitijo z naprednim šifriranjem. Vodijo tudi pogosta izobraževanja, saj je kibernetska infrastruktura najvarnejša, ko jo uporabljajo osveščeni uporabniki.

Manjša in srednje velika podjetja razumljivo nimajo dostopa do skoraj neskončnega proračuna, zato rešitev za velika podjetja pogosto ne pridejo v poštev ali pa je pot do njih otežena. Digitalno inovacijsko stičišče Slovenije (DIH Slovenije) je zatočišče za mala in srednje velika slovenska podjetja. Slednjim pomagajo na poti (trajnostne) digitalizacije, jih osveščajo o uporabi novih tehnologij (umetna inteligenca, Internet 3.0, Industrija 4.0 …), hkrati pa zagotovijo orodja, sredstva in podporo za pospešek razvoja.

V portfelju sredstev je tudi vavčer za kibernetsko varnost, ki omogoča sofinanciranje malim in srednje velikim podjetjem izvedbo sistemskega varnostnega pregleda in penetracijskega testiranja. To je prvi korak, da se spoznate s svojo kibernetsko infrastrukturo, jo razčlenite in ugotovite najbolj ranljive točke in jih pravočasno zaščitite. Za več informacij o kibernetskem vavčerju pokličite na 040 606 710 ali pa jim pišite na info@dihslovenia.si.

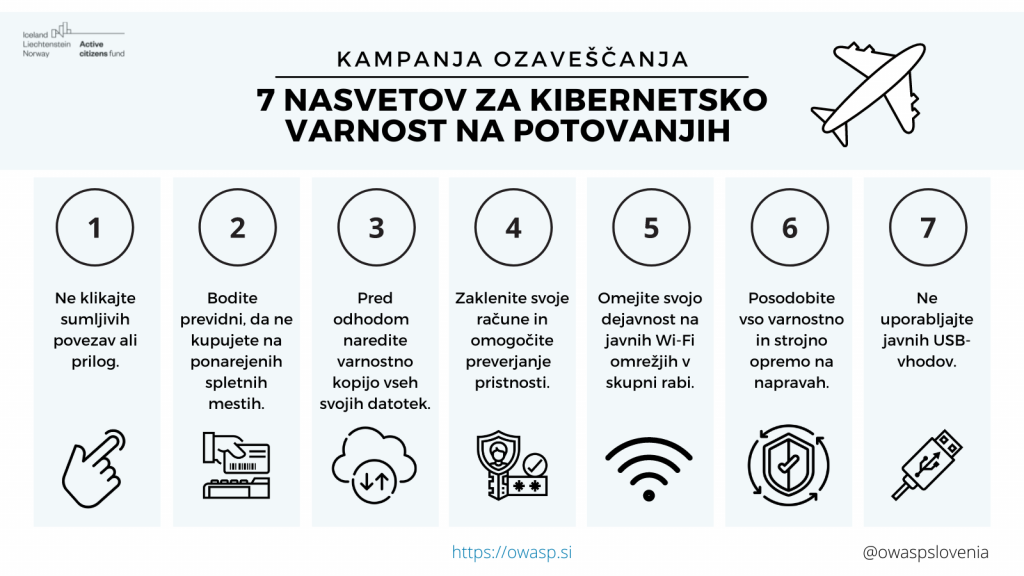

Pripravili pa so tudi brošuro za spodbujanje pomena kibernetska varnosti.

Katere so najbolj pogoste kibernetske grožnje programskih vmesnikov (API)?

Čeprav so uporabniki pogosto rak rana kibernetske varnosti, phishing in ostali napadi, ki prežijo na nepozornost in površnost uporabnikov, še zdaleč niso edina točka vstopa za kibernetske nepridiprave. Open Worldwide Application Security Project (OWASP) vsako leto objavi seznam deset najbolj pogostih kibernetskih napadov, s katerimi napadalci ciljajo na spletne aplikacije in programske vmesnike (API). Cilj je osveščati razvijalce, na kaj morajo biti pri razvoju pozorni in kako lahko pravočasno preprečijo katastrofo.

- Neustrezna avtorizacija na ravni objekta: API-ji običajno razkrijejo končne točke, ki obravnavajo identifikatorje objektov, kar ustvarja široko napadalno površino. Preverjanja avtorizacije na ravni objekta je treba upoštevati pri vsaki funkciji, ki dostopa do vira podatkov z ID-jem uporabnika. Uspešni napadi lahko razkrijejo občutljive podatke nepooblaščenim osebam, tvegajo izgubo podatkov ali njihovo manipuliranje.

- Neustrezna avtorizacija: Mehanizmi za preverjanje pristnosti so pogosto implementirani nepravilno, kar napadalcem omogoča, da ogrozijo žetone (angl. tokens) za preverjanje pristnosti ali izkoristijo napake v implementaciji, da začasno ali trajno prevzamejo identitete drugih uporabnikov. Ogrožanje zmožnosti sistema za identifikacijo odjemalca/uporabnika ogroža splošno varnost API-ja.

- Neustrezna pooblastila na ravni objekta: To je nova grožnja, ki se doslej ni znašla na seznamu OWASP. Vključuje dva kritična elementa, in sicer izpostavljenost podatkov in množična dodelitev pooblastil.

- Prekomerna izpostavljenost podatkov vključuje izpostavljenost občutljivim lastnostim med operacijo branja, medtem ko množična dodelitev omogoča napadalcem, da spremenijo lastnosti med operacijo pisanja.

- Skupaj te napake napadalcem omogočajo dostop do lastnosti objekta brez predhodnega preverjanja dovoljenj za dostop in izvajanje zlonamernih sprememb.

- Nenadzorovana poraba virov: Zadovoljevanje zahtev API-ja zahteva vire, kot so omrežna pasovna širina, procesor, pomnilnik in prostor za shranjevanje. Druge vire, kot so e-pošta/SMS/telefonski klici ali preverjanje biometričnih podatkov, nudijo ponudniki storitev prek integracij API-ja in se plačajo na zahtevo. Uspešni napadi lahko vodijo do zavrnitve storitve ali povečanja operativnih stroškov.

- Neustrezna funkcijska razčlenitev pooblastil: Zapletene politike nadzora dostopa z različnimi hierarhijami, skupinami in vlogami ter nejasna ločitev med administrativnimi in običajnimi funkcijami običajno vodijo do napak pri avtorizaciji. Z izkoriščanjem teh težav lahko napadalci pridobijo dostop do virov in upravnih funkcij drugih uporabnikov.

- Neomejen dostop do občutljivih poslovnih tokov: Programski vmesniki lahko izpostavijo določene poslovne tokove, kot na primer objava komentarja, kar lahko s pomočjo avtomatizacije in botov vpliva na splošno funkcionalnost.

- Ponaredba strežniških zahtev (SSRF): Pojavi se lahko, ko API pridobiva oddaljeni vir brez predhodnega preverjanja enoličnega identifikatorja vira (URI), ki ga posreduje uporabnik. To napadalcu omogoča, da prisili aplikacijo, da pošlje oblikovano zahtevo na nepričakovano destinacijo, tudi če je zaščitena s požarnim zidom ali VPN-jem.

- Napačna varnostna konfiguracija: API-ji in sistemi, ki jih podpirajo, običajno vsebujejo zapletene konfiguracije za boljšo prilagodljivost API-jev. Inženirji programske opreme in DevOps lahko spregledajo te konfiguracije ali ne sledijo najboljšim varnostnim praksam, ko gre za konfiguracijo, kar odpre vrata za različne vrste napadov.

- Nepravilno upravljanje zalog: API-ji običajno izpostavijo več končnih točk kot tradicionalne spletne aplikacije, zato je pravilna in posodobljena dokumentacija zelo pomembna. Ustrezen popis gostiteljev in nameščenih različic API-ja je prav tako pomemben za zmanjšanje števila težav, kot so zastarele različice API-ja in izpostavljene končne točke za odpravljanje napak.

- Nevarna uporaba API-jev: Razvijalci običajno bolj zaupajo podatkom, prejetim iz API-jev tretjih oseb, kot uporabniškemu vnosu, zato ponavadi sprejmejo šibkejše varnostne standarde. Da bi ogrozili API-je, napadalci posežejo po integriranih storitvah tretjih oseb, namesto da bi poskušali ogroziti ciljni API neposredno.

OWASP seznam ranljivosti jasno nakazuje, da je premalo storjenega na področju avtorizacije, dodeljevanja pooblastil in pravilne rabe API-jev.

DIH Slovenije slovenskim malim in srednje velikim podjetjem ponuja možnost povezovanja z vodilnimi podjetji za kibernetsko varnost, ki bodo prepoznala tovrstne ranljivosti in nepravilnosti. V brošuri, ki so jo pripravili skupaj s partnerji za kibernetsko varnost, se lahko seznanite, kako se varnostna podjetja lotevajo kibernetskih izzivov in poglobljen vpogled v najbolj pogoste kibernetske grožnje in njihove posledice.

Za še več informacij obiščite www.dihslovenia.si.

Naslovna slika: Image by vecstock

Prijavi napako v članku