Botnet in trojanec Win32/Georbot

Zanimivo je tudi to, da za svoje posodabljanje uporablja uradno spletno stran gruzijske vlade. ESET-ovi raziskovalci zato sklepajo, da je Win32/Georbot uperjen predvsem v računalniške uporabnike iz Gruzije. Še ena posebnost zlonamernega programa je ta, da na računalnikih išče datoteke z nastavitvami za oddaljeno namizje (RDP). Tako se lahko napadalci na okužene računalnike povežejo brez izrabljanja varnostnih lukenj v protokolu RDP. Zaskrbljujoč pa je podatek, da je razvoj te škodljive kode v polnem zagonu, pri ESET-u so zadnje posodobitve te škodljive kode odkrili pred nekaj dnevi, 20. marca.

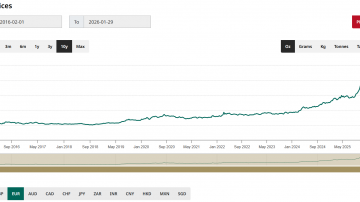

Win32/Georbot ima vgrajene tudi mehanizme za nadgradnjo v nove različice, s čimer se poskuša skrivati pred protivirusnimi pregledovalniki. V kolikor okužen računalnik ne uspe vzpostaviti komunikacije s svojim nadzornim centrom (Command and Control Server), potem se poveže na posebno spletno stran, ki gostuje na strežnikih Gruzijske vlade. “To ne pomeni, da je v zadevo vpletena Gruzijska vlada. Pogosto se ljudje sploh ne zavedajo, da so njihovi sistemi okuženi,” je povedal Pierre–Marc Bureau, ESET-ov strokovnjak za varnost. “Poudariti moramo tudi, da ustrezni organi v Gruziji situacijo spremljajo že vse od 2011 in vzporedno s svojimi raziskavami, ki še vedno potekajo, ves ta čas sodelujejo tudi z ESET-om,” je dodal. Največ okuženih računalnikov se nahaja v Gruziji, sledijo pa ji ZDA, Nemčija in Rusija.

ESET-ovim raziskovalcem je uspelo pridobiti tudi dostop do nadzornega centra okuženega omrežja, ki je razkril točno število okuženih računalnikov, njihovo lokacijo in vrsto ukazov, ki so jih lahko avtorji pošiljali na okužene računalnike. Najbolj zanimiva informacija, ki so jo odkrili v nadzornem centru, je seznam ključnih besed, ki so jih avtorji iskali na računalnikih. Med angleškimi besedami so bile ministry, service, secret, agent, USA, Russia, FBI, CIA, weapon, FSB, KGB, phone, number in nekatere druge.

“Sposobnost zajemanja video posnetkov s spletnih kamer na okuženih računalnikih, zajemanje slik zaslona in zloraba računalnikov za porazdeljene napade za zavrnitev storitev (Distributed Denial of Service) so bili uporabljeni nekajkrat,“ je povedal Bureau. Dejstvo, da grožnja za posodabljanje in najverjetneje tudi širjenje uporablja Gruzijsko spletno stran, pomeni, da so bili primarna tarča predvsem prebivalci Gruzije. Dejstvo je tudi, da grožnja ni bila napisana profesinalno. ESET-ovi raziskovalci menijo, da bi bila grožnja, v kolikor bi pri njej sodelovala država, napisana veliko bolj profesionalno in bila bi težje izsledljiva. Najverjetnejša hipoteza ostaja, da je Win32/Georbot napisala skupina kiberkriminalcev, ki so na okuženih računalnikih iskali informacije, ki bi jih lahko preprodali drugim organizacijam.

“Kiberkriminal postaja vse bolj profesionalen in natančno usmerjen, vanj pa vstopajo tudi veliki igralci. Win32/Stuxnet in Win32/Duqu sta primera visoko tehnološkega kiberkriminala, ki služi specifičnemu namenu. Win32/Georbot je manj sofisticiran, ima pa nekaj novih in unikatnih sposobnosti, ki služijo avtorjem za iskanje informacij. Pri Win32/Georbot je to iskanje zelo specifičnih informacij in dostop do sistema,” dodaja ESET-ov strokovnjak za varnost Righard Zwienenberg.

Prijavi napako v članku