Kako preprečite hekerske vdore in napade

Zadnji kibernetski vdor v enega od slovenskih podjetij je pokazal, da lahko organizacije s proaktivno zaščito preprečijo škodo svojemu ugledu in stroške, povezane s ponovno vzpostavitvijo sistemov ter morebitnim izplačevanjem odkupnin. Kot so sporočili v podjetju CREAPLUS, je rešitev Picus za simulacijo kibernetskih vdorov in napadov že v začetku oktobra v svoje simulacije vključila napad z izsiljevalskim virusom Rhysida. Gre za izsiljevalski virus, katerega je kriminalna skupina, ki izvaja napade z izsiljevalskimi virusi kot storitev, uporabila za nedavni znani napad.

Simulacije odpornosti na Rhyshido na voljo že dva meseca

Uporabniki Picusa so lahko že pred več skoraj dvema mesecema preverili ranljivosti v svoji kibernetski zaščiti in vzpostavili odpornost na napade s tem virusom. Poleg tega so v podjetju Picus Security objavili tudi analizo tega izsiljevalskega virusa, uporabljene tehnike, taktike in postopke, ki so že vključeni v svetovno zbirko kibernetskih groženj MITRE ATT&CK, ter načine kako se organizacije ubranijo pred to grožnjo.

Preverite, kako se ubranite napada z Ryshido!

Ročno preverjanje ranljivosti s penetracijskimi testi ni dovolj

Organizacije težko preprečijo neprevidna dejanja uporabnikov, ki so najpogostejši razlog, da zlonamerni akterji pridobijo dostopne podatke, s pomočjo katerih nato vstopijo in prevzamejo nadzor nad informacijskimi sistemi.

Kot pravi Mitja Trampuž, direktor podjetja CREAPLUS in certificirani etični heker, morajo zato organizacije poskrbeti za tehnično zaščito, ki kljub nepredvidljivemu obnašanju uporabnikov pravočasno zazna grožnjo in se nanjo odzove. Do takšne odpornosti pa lahko pridejo samo z neprestanim preizkušanjem kibernetske zaščite na najnovejše grožnje.

“Z uporabo klasičnih storitev vdornega preizkušanja, ki jih izvajajo etični hekerji, je nemogoče doseči takšno raven odpornosti na najnovejše grožnje. To lahko organizacija doseže samo z vsakodnevnim preizkušanjem kibernetske zaščite, ki ga izvaja posebna programska oprema za simulacije vdorov in napadov. Ta v nekaj minutah izvede preizkus odpornosti na več tisoč groženj,” je pojasnil Trampuž.

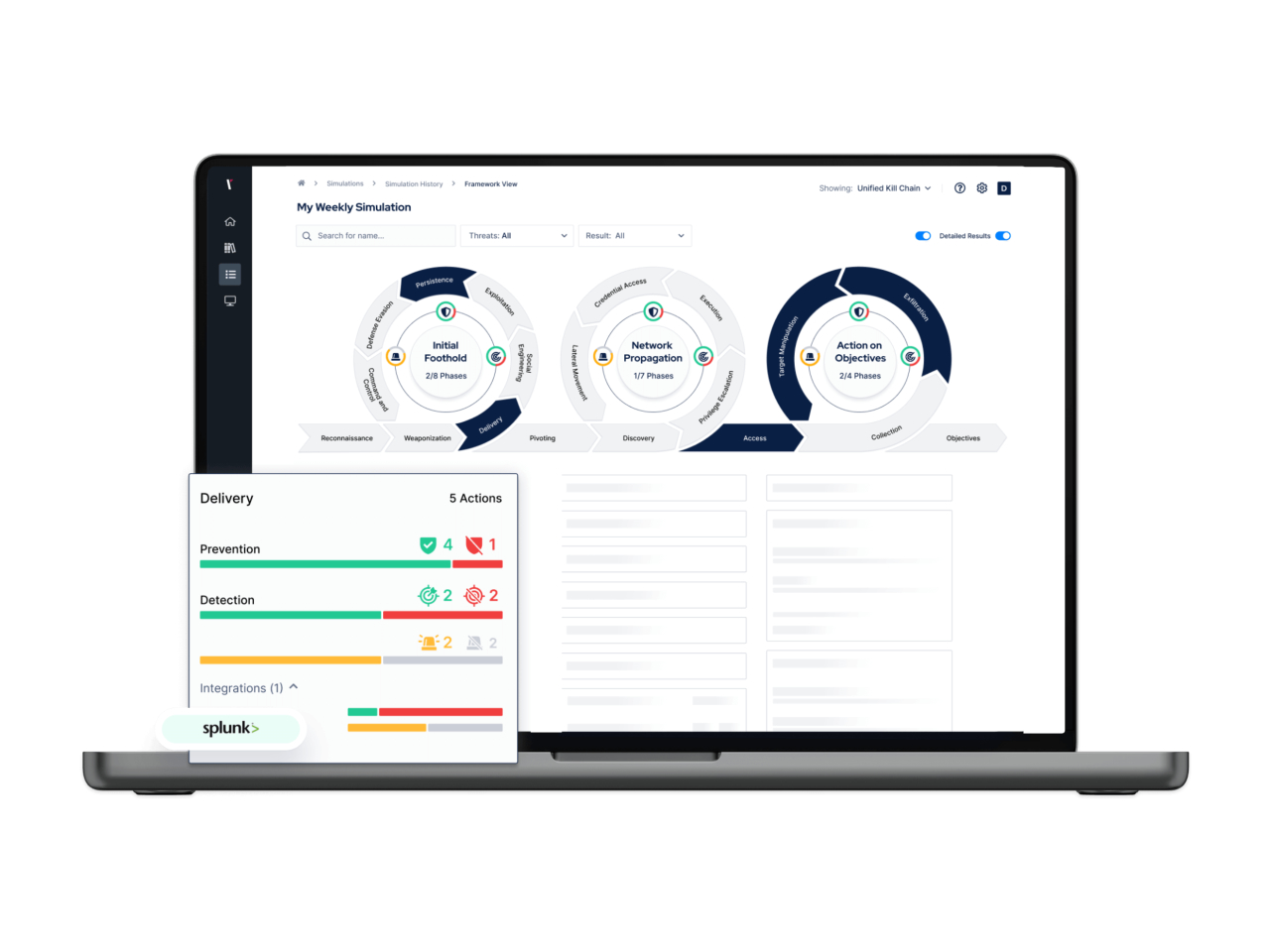

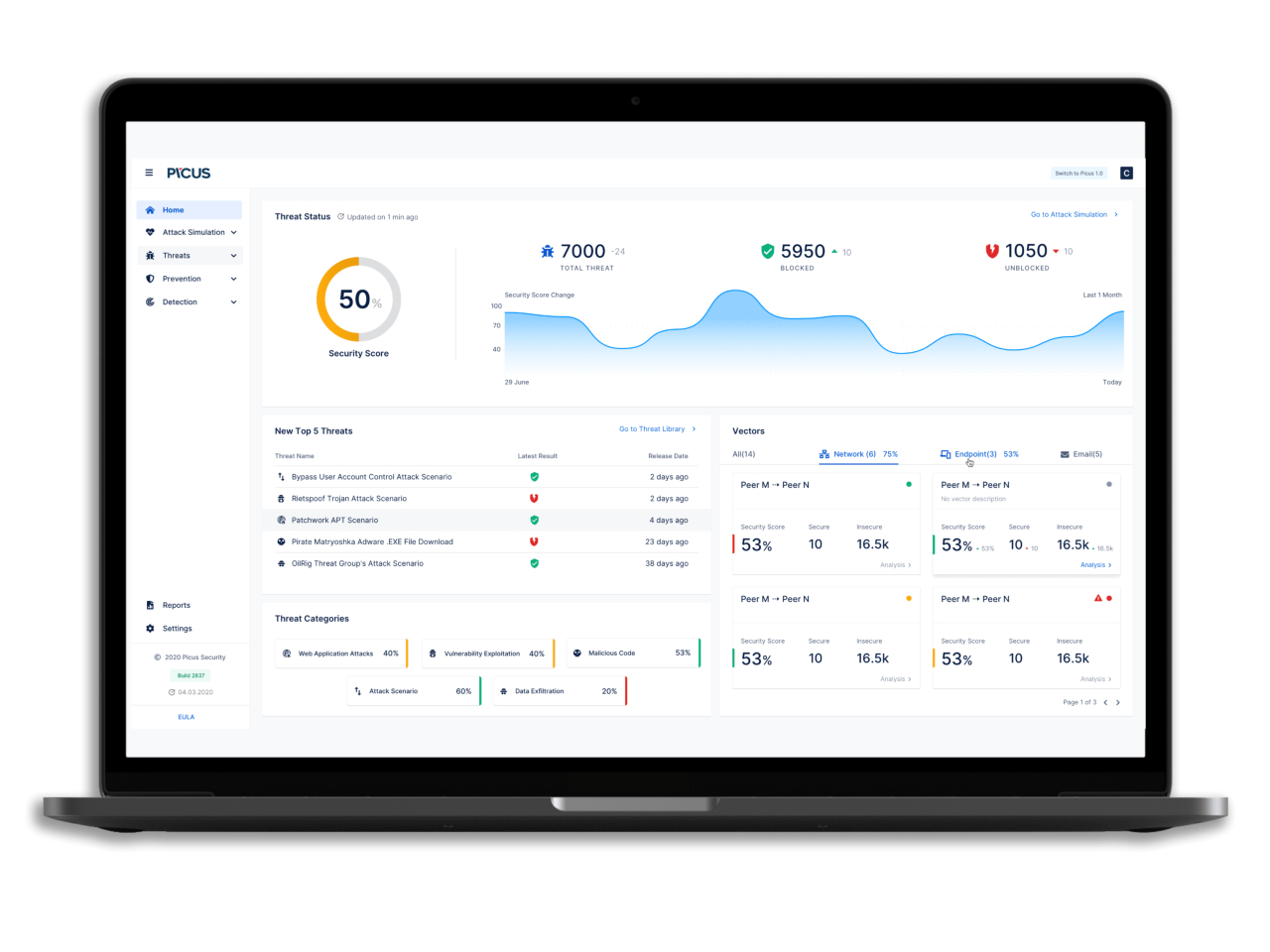

Z uporabo rešitve BAS (Breach and Attack Simulation) organizacije takoj zaznajo ranljivost v njihovih informacijskih sistemih in kibernetski zaščiti ter jo pravočasno odpravijo. Rešitev Picus na primer omogoča samodejno izvedbo preizkusov glede na tisoče že znanih groženj, ki so zavedene v MITRE ATT&CK, pri čemer nabor stalno dopolnjujejo z novo odkritimi grožnjami. Izsiljevalski virus Ryhsida, vključno z njegovimi različicami LockBit, REvil in GandCrab, so na primer v svoje simulacije vključili že v prvem tednu oktobra.

Izvajalci bistvenih in pomembnih storitev po NIS 2 naj čimprej uvedejo BAS

Na slovenskem trgu povpraševanje po rešitvah BAS še majhno, vendar prav nesrečni dogodki, kot se je pripetil enemu od energetskih podjetij, dokazujejo smiselnost tovrstnih naložb. Proaktivno zagotavljanje kibernetske varnost in obvladovanje ranljivosti sta navsezadnje med najbolj izpostavljenimi ukrepi obvladovanja kibernetske odpornosti po direktivi NIS 2, ki v Sloveniji zajema več kot 900 izvajalcev bistvenih in pomembnih storitev.

Prijavi napako v članku