Hekerji preprosto stopijo skozi odprta vrata

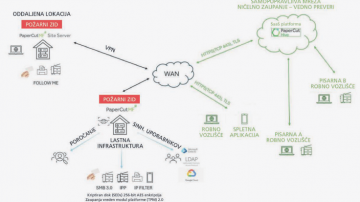

Kibernetski napad se začne povsem neopazno, nato pa se hitro razširi prek verige ukazov. Organizacije lahko takšne napade pravočasno odkrijejo le z napredno korelacijo dogodkov in analizo vedenja.

Današnji napadalci ne uporabljajo več virusov, temveč legitimna sistemska orodja, ki so del vsakega Windows okolja. Ta pristop jim omogoča, da v sistem vstopijo z obstoječimi privilegiji – »z vašimi lastnimi ključi«.

Napad pogosto poteka tako, da napadalec začne z običajnim ukazom ali dokumentom, nato pa s postopnim širjenjem prevzame administratorske pravice, izklopi zaščite in prenese dodatna orodja – vse z legitimnimi ukazi, ki ne sprožijo alarmov.

Tudi najtišji napad pusti sledi – prave rešitve jih znajo povezati in ustaviti

Janko Kersnik, vodja področja kibernetska varnost Smart Com, pravi, da rešitve Trend Micro združujejo signale iz omrežja, e-pošte, oblaka in končnih naprav ter zaznajo nenavadna zaporedja procesov.

Organizacije se lahko zaščitijo z:

– napredno analizo vedenja in korelacijo dogodkov,

– avtomatiziranim odzivom (izolacija, prekinitev povezav),

– celostnim pristopom, ki vključuje tudi ozaveščanje zaposlenih,

– kombinacijo AI-analize in človeške presoje.

Se želite prepričati, da v vašem omrežju ni skritega napadalca?

Smart Com strokovnjaki za kibernetsko varnost vam bodo pomagali izbrati rešitev in pristope, s katerimi boste svoje okolje zaščitili pred grožnjami, ki jih drugi ne zaznajo.

Prijavi napako v članku