Tedensko poročilo o virusih in vdorih

V poročilu o virusih in vdorih preteklega tedna bomo pogledali trojanca Mitglieder.EK, hekersko orodje ModemSpy in pet črvov Zotob.A, Zotob.B, Zotob.D, IRCBot.KC in IRCBot.KD. Razen hekerskega orodja, ki ni zlonamerna programska koda, so vse omenjene primerke prepoznale in nevtralizirale tehnologije TruPrevent™, preden so bili škodljivi programi identificirani.

Mitglieder.EK je trojanec, katerega glavni namen je zaključiti procese, povezane s protivirusnimi aplikacijami in požarnimi pregradami, kot tudi njihove postopke posodabljanja z brisanjem, spreminjanjem in ustvarjanjem novih zapisov v registrski mapi Registry. Poleg tega v tej mapi ustvari tudi zapis, ki zagotovi njegov zagon ob vsakokratnem zagonu prizadetega računalnika. Poskuša tudi naložiti datoteko OSA4.GIF, ki se predstavlja kot slika, v resnici pa je izvršljiva datoteka. Tako kot vsi trojanci se ne more širiti z lastnimi sredstvi, zato se mora prenašati ročno, prek e-pošte, programov za izmenjavo datotek v omrežjih P2P ali drugimi sredstvi.

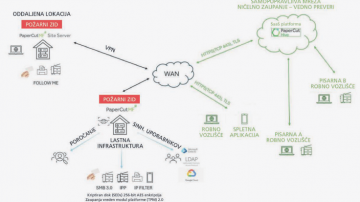

Zotob.A ind Zotob.B sta dva črva, ki delujeta na enak način – z izkoriščanjem ranljivosti, ki povzroči prekoračitev medpomnilnika v storitvi Windows “Plug and Play”, o katerih je Microsoft poročal v biltenu MS05-039 in prizadene Windows 2000, Windows XP in Windows 2003 Server. Omenjena črva se širita tako, da naključno generirata naslove IP, do katerih se poskušata povezati prek vrat 445, in preverita, ali je računalnik ranljiv. Če jih najdeta, nanje namestita strežnik FTP in poskušata naložiti svojo kopijo prek vrat TCP 33333. Ko dosežeta računalnik, izvedeta dve akciji: blokirata dostop do spletnih mest protivirusnih podjetij in odpreta stranska vrata na prizadetem računalniku ter čakata na ukaze prek kanala IRC. Ti ukazi vključujejo nalaganje, zaganjanje in brisanje datotek.

Zotob.D, IRCBot.KC in IRCBot.KD so trije črvi z zelo podobnimi značilnostmi in ki se tako kot Zotob A in B širijo z izkoriščanjem ranljivosti v storitvi “Plug and Play”. Tudi ti črvi generirajo naključne naslove IP, na katerih iščejo ranljive računalnike, na katere se potem poskušajo povezati prek vrat 445. Če jih najdejo, pošljejo navodila za nalaganje kopije črva prek TFTP. Njihove nadaljnje akcije so odvisne od vrste črva: Zotob.D briše različne oglaševalske in vohunske programe ter prejšnje različice A, B in C. IRCBot.KD poskuša zaključiti procese, povezane s prejšnjimi različicami Zotoba in IRCBot kot tudi nekatere druge škodljive programe. Njune skupne značilnosti so, da oba odpreta stranska vrata, prek katerih prejmeta ukaze prek povezave do določenih kanalov IRC.

Ti trije so udarili veliko ameriških korporacij, kar je povzročilo oranžni alarm. Da bi se izognili okužbam, se uporabnikom priporoča, da vzdržujejo posodobljene protivirusne programe in da namestijo popravke za ranljivost ” Plug and Play”.

ModemSpy je hekersko orodje. Čeprav je legitimna aplikacija, jo lahko hekerji uporabijo za zle namene. Ta program hekerju omogoči snemanje telefonskih pogovorov in njihovo predvajanje ali pošiljanje prek e-pošte, identificiranje klicočih ali snemanje sporočil z uporabo mikrofona. Ima tudi funkcijo, da se pritaji uporabniku z načinom “prikrito”.

Da bi preprečili okužbo s temi in drugimi škodljivimi programi, Panda Software uporabnikom priporoča, da vzdržujejo posodobljene protivirusne programe. Uporabniki Pande Software lahko že dostopajo do posodobitev za odkrivanje in preprečevanje omenjenih zlonamernih kod.

Prijavi napako v članku