Kako preprečiti krajo identitete? Avtentikacija brez gesla lahko pomaga

Jasno je, da s tako velikim številom ni mogoče ustrezno upravljati, kar povečuje možnosti, da se uporabniki – in podjetja – soočajo s krajo identitete ali napadi phishinga in ransomwarea. Po drugi strani pa se multi-faktorska avtentikacija (MFA) danes postavlja ob bok geslom kot metoda, ki ni več imuna na nove napadalne tehnike.

Vse več se govori o nujnosti odprave gesel kot nujnega ukrepa za povečanje varnosti. Napadi, povezani z ogroženimi gesli, so že povzročili škodo v milijardah dolarjev, njihova razširjenost pa lahko napadalcem olajša dostop do notranjih virov.

Po drugi strani so organizacije, ki uporabljajo tradicionalno multi-faktorsko avtentikacijo, vse pogosteje tarče napadov man-in-the-middle, spear phishinga, grobe sile in napadov s pristavljanjem poverilnic. Dandanes napadalci obidejo MFA s pomočjo prefinjenih tehnik, ki zavedejo uporabnike in odkrijejo dostopne podatke. Multi-faktorska avtentikacija, odporna proti phishingu in kraji identitete, se zdi logičen korak naprej.

Gesla so zastarela

Veliko število gesel povzroča zasičenost. Preprosto povedano, veliko ljudi se vsakodnevno sooča z množico postopkov in predpisov, ki jih je treba upoštevati pri upravljanju in ustvarjanju gesel. Splošni nasveti in uradna navodila organizacij o tem, kaj predstavlja dobro in močno geslo, se razlikujejo, in posamezniki pogosto kombinirajo vse te smernice.

Zagotovo ste se že večkrat srečali s priporočili, kot so “najmanj dvanajst znakov, vključno z velikimi in malimi črkami, številkami in posebnimi znaki”. Takšna priporočila sčasoma privedejo do zapletenih in težko zapomnljivih gesel. Pri smernicah, kot je “uporaba treh naključnih, nepovezanih besed”, bodo uporabniki izbrali besede na podlagi preprostosti. Tako si olajšajo zapomnitev, napadalcem pa “vstop”.

Dodatna težava so zahteve po rednem menjavanju gesel. Nekateri delodajalci ali IT oddelki prisiljujejo uporabnike, da gesla menjajo vsakih nekaj mesecev. Odgovornost za gesla nosijo končni uporabniki, in ob toliko postopkih ni presenetljivo, da se povečuje število napadov, povezanih s krajo identitete.

Gesla so “najšibkejši člen” v varnostnem verigu, vendar niso edini.

Tradicionalna multi-faktorska avtentikacija ni dovolj

Multi-faktorska avtentikacija (MFA) se je še nedavno štela za zadovoljivo metodo reševanja problema gesel. Poleg tega, da je MFA enako zapletena tako za končne uporabnike kot tudi za IT ekipe, so napadalci nedavno redno zaobšli take metode.

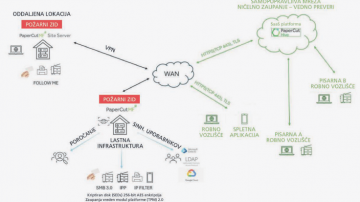

Tradicionalna multi-faktorska avtentikacija naj bi ščitila vse vhodne točke podjetja, bodisi poslovne aplikacije, VPN ali e-pošto. MFA se najpogosteje vzpostavi s pomočjo aplikacije na pametnem telefonu, ki deluje kot avtentikator.

Ko uporabnik poskuša dostopati do določene aplikacije prek druge naprave, bo na pametnem telefonu prejel sporočilo za odobritev avtentikacije. Ta praksa je znana kot out-of-band avtentikacija.

Kljub temu pa tradicionalna multi-faktorska avtentikacija ni več tako zanesljiva. Napadalci nedavno uporabljajo tehnike napadalcev v sredini (attacker-in-the-middle proxy) in t. i. prompt bombing, s čimer zavedejo uporabnike in ukradejo poverilnice. Takšne prakse postajajo vse bolj razširjene, kar dokazujejo nedavni primeri uspešnih kraje identitete v velikih organizacijah, kot sta Uber in MailChimp.

MFA, odporna proti phishingu in kraji identitete

Izzive tradicionalne multi-faktorske avtentikacije je mogoče premagati z MFA praksami, ki so odporne proti phishingu. Takšne MFA metode vključujejo avtentikator, ki je vgrajen v napravo ali fizično napravo, namesto out-of-band dostopa, kot so push obvestila na pametnem telefonu.

Primeri take avtentikacije vključujejo avtentikator, ki je vgrajen v prenosni računalnik ali ključ, povezan z napravo prek USB-ja ali Bluetootha. Avtentikacija se tako izvaja na isti napravi, s katero uporabnik dostopa do spletnih aplikacij ali strani.

Učinkovitost te prakse potrjuje dejstvo, da avtentikacija temelji na uporabi zasebnega ključa, ki ga avtentikator nikoli ne zapusti. Poleg tega avtentikator odgovarja samo na veljavne zahteve, ki prihajajo od zaupanja vrednih in preverjenih strani. Posebej pomembno je, da se zahtevek za avtentikacijo sproži samo na podlagi zavestne namere in dejanja uporabnika.

Avtentikacija z FIDO2/WebAuthn

Standard FIDO2/WebAuthn se je izkazal za učinkovitega pri reševanju omenjenih izzivov. FIDO2/WebAuthn samodejno preverja spletno stran ali aplikacijo, do katere uporabnik poskuša dostopati, in preprečuje prijavo na stran, ki posreduje zahtevke in odgovore s pristnega strežnika. Da bi ugotovil, ali se uporabnik res nahaja ob napravi, prek katere se povezuje, FIDO2 preveri fizično bližino. Če se pokaže, da uporabnik ni blizu naprave, bo zahteva za dostop zavrnjena.

FIDO2 odpravlja potrebo po geslih in se zanaša na biometrične preverbe ali USB ključe za avtentikacijo. Tako zagotavlja varno nadomestilo za gesla.

Standard FIDO2 omogoča uporabnikom avtentikacijo brez gesla na različnih napravah in aplikacijah, brez potrebe po dodatni strojni ali programski opremi. Razvit v sodelovanju s vodilnimi tehnološkimi podjetji, FIDO2 zagotavlja podporo in integracijo s večino priljubljenih platform in aplikacij.

Prijavi napako v članku