Prežeči jeti«: vohunska kampanja v teku z več kot 2800 dragocenimi tarčami po svetu

Kaspersky Lab je napovedal izdajo celovite poglobljene analize zlonamerne programske opreme in strežniške infrastrukture ukaz in kontrolnik (C&C), povezane s kibernetsko vohunsko kampanjo, ki je ekipi podjetja za globalne raziskave in analize (Global Research and Analysis Team – GReAT) znana pod imenom »Prežeči jeti« (Crouching Yeti). Začetek kampanje sega v konec leta 2010, dandanes pa je nedvomno še kako živa – in vsakodnevno izbira nove žrtve.

Nicolas Brulez, glavni varnostni raziskovalec pri Kaspersky Lab, je dejal: »Energični medved« (Energetic Bear) je bilo izvirno ime, ki ga je tej kampanji dalo podjetje Crowd Strike v skladu s svojo nomenklaturo. »Medved« poskuša izslediti napadalce, in podjetje Crowd Strike meni, da je kampanja ruskega izvora. Kaspersky Lab še vedno preiskuje vse obstoječe sledi, zaenkrat pa ni močnih kazalcev, ki bi kazali v katero smer. Naša analiza tudi prikazuje, da je globalni fokus napadalcev precej širši kot so samo proizvajalci električne energije. Na osnovi teh podatkov smo se odločili temu pojavu dati novo ime: jeti spominja na medveda, vendar je skrivnostnega izvora.«

Ni tako energičen. »Energični medved/Prežeči jeti« (Energetic Bear/Crouching Yeti) je vpleten v več kampanj organiziranih trajnih groženj (advanced persistent threat – APT). Glede na raziskave Kaspersky Laba se zdi, da so njegove žrtve v širšem spektru podjetij, kot se je domnevalo doslej. Največje število identificiranih žrtev spada v naslednje sektorje: industrija/strojništvo, proizvodnja, farmacija, gradbeništvo, izobraževanje, informacijska tehnologija.

Skupno število znanih je več kot 2800 po vsem svetu, od katerih so raziskovalci Kaspersky Laba uspeli identificirati 101 organizacij. Ta seznam žrtev nakazuje interes »Prežečega jetija« v strateških ciljih, vendar pa kaže tudi interes skupine v mnogih drugih, ne tako očitnih institucijah. Strokovnjaki Kaspersky Laba menijo, da gre morda za nenamerne žrtve, vendar bi bilo morda smiselno »Prežečega jetija« na novo opredeliti ne samo kot zelo ciljno usmerjeno kampanjo v zelo specifičnih interesnih področjih, temveč tudi kot širšo nadzorno kampanjo z interesi v različnih sektorjih.

Večina napadenih organizacij je v Združenih državah Amerike, v Španiji in na Japonskem, poleg tega pa jih je več tudi v Nemčiji, Franciji, Italiji, Turčiji, na Irskem, Poljskem, Kitajskem ter celo na Hrvaškem. Zaradi značilnosti znanih žrtev je glavna posledica za njih razkritje zelo občutljivih informacij, kot so poslovne skrivnosti, znanje in izkušnje.

Industrijsko vohunjenje: zlonamerna orodja s številnimi dodatnimi moduli. »Prežeči jeti« je vse prej kot prefinjena kampanja. Na primer, napadalci niso uporabili t.i. zero-day ukanami ( t.i. zero-day exploits), temveč le ukane, ki so široko dostopne na spletu. Kampanja je kljub temu ostala več let skrita.

Raziskovalci Kaspersky Laba so našli dokaze o obstoju petih vrst zlonamernih orodij, ki jih uporabljajo napadalci, da pridobijo dragocene informacije iz ogroženih sistemov:

- Trojanec Havex

- Trojanec Sysmain

- Zlonamerni program za dostop skozi skriti vhod ClientX

- Zlonamerni program za dostop skozi skriti vhod Karagany in sorodni tatovi

- Stransko gibanje in orodja druge stopnje

Najbolj razširjeno orodje je trojanec Havex. Raziskovalci Kaspersky Laba so odkrili skupno 27 različic tega zlonamernega programa in več dodatnih modulov, vključno z orodji, namenjenimi pridobivanju podatkov iz industrijskih nadzornih sistemov. Kaspersky Lab proizvodi odkrijejo in odpravijo vse različice zlonamerne programske opreme, uporabljene v tej kampanji.

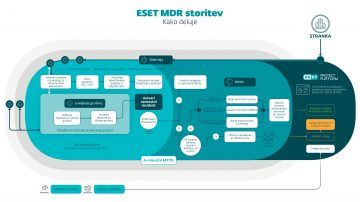

Za ukaz in kontrolnik se trojanec Havex in druga zlonamerna orodja, ki jih uporablja »Prežeči jeti«, povežejo v široko omrežje spletnih strani, ki so utrpele vdor. Te strani gostijo informacije žrtev in skupaj z dodatnimi moduli zlonamerne programske opreme pošiljajo ukaze okuženim sistemom.

Seznam prenosljivih modulov vključuje orodja za krajo gesel in Outlookovih stikov, zajemanje posnetkov zaslona in tudi module za iskanje in krajo določenih vrst datotek: besedilnih dokumentov, preglednic, baz podatkov, datotek PDF, navideznih pogonov, z geslom zaščitenih datotek, varnostne ključe PGP itd.

Trenutno je znano, da ima trojanec Havex dva zelo posebna modula, katerih cilj je zbiranje in posredovanje podatkov napadalcu iz določenih industrijskih IT okolij. Modul za optični bralnik OPC je zasnovan, da zbira zelo natančne podatke o strežnikih OPC v lokalnem omrežju. Takšni strežniki se običajno uporabljajo, kjer deluje več sistemov industrijske avtomatizacije. Drugi modul je orodje za optično branje omrežij, namenjeno za optično branje lokalnega omrežja, iskanje vseh računalnikov, ki poslušajo na vratih, povezanih s programsko opremo OPC/SCADA, in vzpostavljanje povezave s takimi gostitelji z namenom, da ugotovi, kateri potencialni sistem OPC/SCADA je delujoč, in posreduje vse zbrane podatke strežnikom ukaz in kontrolnik.

Skrivnosten izvor. Raziskovalci Kaspersky Laba so opazili več meta značilnosti, ki bi lahko nakazovale nacionalni izvor zločincev za to kampanjo. Natančneje, opravili so analizo časovnih žigov 154 datotek in ugotovili, da je bila večina vzorcev zbrana med 6:00 in 16:00 po univerzalnem koordiniranem času, kar bi se ujemalo praktično s katero koli državo v Evropi, tudi Vzhodni Evropi.

Strokovnjaki so analizirali tudi akterjev jezik. Nizi, ki so prisotni v analizirani zlonamerni programski opremi, so v angleščini (ki je niso napisali naravni govorci). Za razliko od nekaterih prejšnjih raziskovalcev te kampanje strokovnjaki Kaspersky Laba niso mogli z gotovostjo zatrditi, da je ta akter ruskega porekla. Skoraj 200 zlonamernih dvojiških datotek in z njimi povezana operativna vsebina je, za razliko od dokumentiranih ugotovitev Kaspersky Laba pri raziskovanju kampanj Red October, Miniduke, Cosmicduke, Snake in TeamSpy, popolnoma brez vsebine v cirilici (oziroma prečrkovanja). Poleg tega so našli jezikovne indice, ki namigujejo na govorce francoščine in švedščine.

Prijavi napako v članku