Najboljša strategija in praksa za varovanje občutljivih podatkov

Varovanje občutljivih podatkov je zadnja obrambna linija

Še vedno se pojavljajo vdori in kibernetski napadi, kljub implementaciji zaščite na perimetru in na končnih točkah. Poleg tega, se še naprej razvija nešteto predpisov o zasebnosti in skladnosti podatkov, ki zagotavljajo upravljanje nad poslovno pomembnimi podatki.

Vendar ti protiukrepi niso bili dovolj, da bi preprečili kiberkriminalcem krajo občutljivih podatkov, vključno z osebnimi podatki, številkami kreditnih kartic in podatkih o strankah. Podjetja so spoznala, da je zaščita občutljivih podatkov z nadzorom dostopa, šifriranjem in tokenizacijo zadnja obrambna linija za preprečevanje izpostavljenosti podatkov in zmanjšanje splošnih poslovnih tveganj.

Izbira prave strategije za varnost podatkov

Upravljanje več tehnologij šifriranja in kripto ključev v različnih silosih podatkov – datotečnih sistemih, zbirkah podatkov, vsebnikih, velikih podatkih in zasebnih / javnih oblačnih oblakih je lahko velik izziv. Za to potrebujejo ekipe za varnost IT centralizirano platformo za šifriranje in upravljanje ključev.

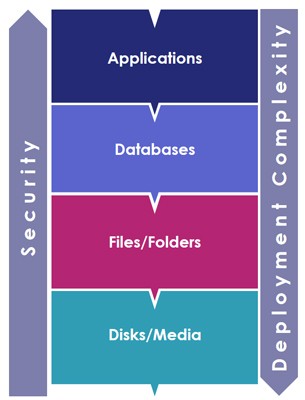

Šifriranje je običajno mogoče uporabiti na štirih različnih ravneh v tehnološkem naboru – celoten disk ali medij, datoteke / mape, zbirke podatkov in aplikacije. Če je šifriranje uporabljeno nižje v nizu, je uvajanje veliko lažje in je manj verjetno, da bo oviralo delovanje v zgornjih plasteh.

Po drugi strani se varnost izboljša in več groženj se zmanjša, ko se šifriranje uporabi v zgornjih plasteh, najbližjih aplikaciji, saj so podatki zaščiteni tik pred virom, preden podatki zapustijo aplikacijo. Čeprav ta strategija varovanja podatkov ponuja znatno večjo zaščito, saj varuje pred nepooblaščenimi uporabniki in aplikacijami, ki dobijo dostop, je običajno bolj zapletena, draga in zamudna za izvajanje, ker morajo razvijalci aplikacij spremeniti vsako aplikacijo, ki bo zahtevala dostop do šifriranih podatkov.

Implementiranje celovite zaščite data-at-rest

Ko IT ekipe za varnost odkrijejo in razvrstijo, kje so občutljivi podatki v celotnem podjetju, morajo sodelovati z lastnikom aplikacije / baze podatkov v vsaki poslovni enoti in se odločiti, kje v tehnološkem naboru naj bodo šifrirani podatki. Da bi izboljšali skladnost z organizacijskimi in industrijskimi pooblastili glede šifriranja in upravljanja ključev, mora vaša organizacija razširiti zaščito podatkov na več okolij, sistemov, aplikacij, procesov in uporabnikov. S CipherTrust Data Security Platform podjetja Thales lahko učinkovito upravljate varnost podatkov v mirovanju (data-at-rest) z uporabo optimalne rešitve glede na primer uporabe, obravnavanih groženj in sprejemljivo kompleksnost implementacije.

Zaščita diska / medija: CipherTrust Enterprise Key Management omogoča centralizirano upravljanje s ključi za zaščito pomnilniških nizov KMIP in samošifrirnih pogonov, ter omejitev izpostavljenosti podatkov v primeru kraje diskovnih pogonov. Pomanjkljivost tega pristopa je, da obravnava zelo omejen niz groženj in nudi zaščito podatkov le, če je fizični pogon ukraden

Zaščita datotečnega sistema: CipherTrust Transparent Encryption ščiti podatke na ravni datotečnega sistema na strežnikih, zbirkah podatkov, operacijskih sistemih Windows / Linux / AIX v virtualnih in fizičnih strežnikih. In omeji izpostavljenost podatkov in nepooblaščen dostop do podatkov. Ena ključnih prednosti tega pristopa je, da je pregleden za uporabnike in aplikacije, kar pomeni, da organizacijam ni treba prepisovati aplikacij ali spreminjati povezanih poslovnih procesov.

Zaščita zbirke podatkov: CipherTrust Database Protection ponuja funkcije za šifriranje stolpcev v zbirkah podatkov. Z uporabo tega pristopa lahko organizacije vzpostavijo močne zaščitne ukrepe pred vrsto groženj, vključno z zlonamernimi notranjimi informacijami – celo v nekaterih primerih z zlonamernim skrbnikom baze podatkov.

Zaščita aplikacij: CipherTrust Application Data Protection nudi šifrirne funkcije za šifriranje, hashing in podpisovanje specifikacijskih podatkov na ravni aplikacije. Na splošno je prednost teh rešitev v tem, da običajno ščitijo zelo specifične podskupine podatkov, na primer polja v zbirki podatkov.

Tokenizacija CipherTrust je na voljo vaulted in vaultless in pomaga zmanjšati stroške in zapletenost izpolnjevanja nalog za varnost podatkov, kot je PCI DSS.

Večina strokovnjakov se strinja, da bo skoraj vsaka organizacija v določenem trenutku utrpela vdor in kakšen napad. Vprašanje tukaj je samo “kdaj” ne “če vas bodo napadli.

Predstavljajte si kako mirni ste lahko (in zmanjšate tveganje), če veste, da so vsi podatki, ki potujejo v in iz vašega podjetja, šifrirani in zato brez koristi za kiberkriminalca, ki jih je ukradel. S platformo za varnost podatkov CipherTrust lahko organizacije izkoristijo celovito rešitev, ki lahko obravnava široko paleto okolij in primerov uporabe. S pomočjo teh naprednih zmogljivosti lahko organizacije izpolnjujejo svoje varnostne naloge, hkrati pa zmanjšajo stroške in administrativne napore.

V kratkem bomo pri Veracomp-u, gostili webinar na temo Cipher Trust Data Security platforme, tako da če bi vas zanimal0 se lahko prijavite tu.

Medtem ko delate načrt za zaščito občutljivih podatkov, raziščite portfelj izdelkov CipherTrust.

Do takrat pa je podjetje Veracomp tu za vsa vaša vprašanja!

Prijavi napako v članku