Kibernetska varnost, temelječa na tveganju: Nov standard zaščite pred grožnjami

Če želijo organizacije učinkovito zaščititi svojo digitalno lastnino, morajo sprejeti nov način razmišljanja. Čas je za prehod na varnost, temelječo na tveganju (risk-based security).

Vsaka organizacija ima edinstveno IT-okolje, posebne vire in poslovne cilje. Uporaba istih varnostnih ukrepov na celoten sistem vodi v manjšo učinkovitost in izgubo virov. Varnostna strategija, ki lahko uspešno odgovarja na današnje izzive, mora temeljiti na oceni dejanskih tveganj.

Ključni elementi risk-based cyber varnosti

-

Preglednost in klasifikacija sredstev

-

Prvi korak je vedeti, kaj posedujete. Brez celovitega vpogleda v vse digitalne vire – vključno s storitvami v oblaku, aplikacijami, napravami in uporabniki – organizacije ne morejo učinkovito prepoznavati ranljivosti.

-

Ocena groženj

-

Pomembno je razumeti, katere grožnje trenutno predstavljajo največje tveganje. Fokus se preusmeri s splošnih groženj na tiste, ki bi lahko imele največji vpliv na organizacijo.

-

Identifikacija in prioritizacija ranjivosti

Namesto dolgotrajnega odpravljanja vseh posameznih ranljivosti, se pozornost usmeri na tiste, ki predstavljajo največjo nevarnost.

-

Pametno upravljanje tveganj

Odločitve o varnostnih naložbah morajo temeljiti na dejanskih tveganjih in poslovnih prioritetah. -

-

Usmerjeni varnostni ukrepi

Uvedba zero-trust modela omogoča postavitev zaščite tam, kjer je najbolj potrebna, in za tiste, ki jo najbolj potrebujejo.

-

Kontinuirano spremljanje in izboljševanje

Ker se grožnje razvijajo, se mora tudi obrambna strategija. Potrebna je stalna analiza površine napada in fleksibilnost pri odzivanju na kibernetske nevarnosti.

Od reaktivnega do proaktivnega pristopa

Varnost, ki temelji na tveganju, organizacije premakne iz reaktivnega položaja, kjer se na grožnje odzivajo šele, ko pride do incidenta, v proaktiven način razmišljanja, ki omogoča predvidevanje, preprečevanje in nadzor.

To je mogoče doseči z:

-

Prediktivno analitiko – Zaznavanje vzorcev groženj še preden povzročijo škodo

-

Pametno porazdelitvijo virov – Osredotočanje zaščite na tisto, kar je najbolj dragoceno

-

Personalizirani varnostnimi ukrepi – Opustitev univerzalnih rešitev in oblikovanje strategije, prilagojene potrebam posamezne organizacije .

-

Ozaveščanjem – Organizacije, ki razumejo potencialna tveganja, bolje obvladujejo incidente

-

Razvijanjem varnostne kulture – Kibernetska varnost postane strateški del poslovanja, ne zgolj tehnična nuja.

Upravljanje površine napada z CREM

Pristop Cyber Risk Exposure Management (CREM) omogoča stalno spremljanje, ocenjevanje in zmanjševanje tveganj. Ta metoda vključuje::

-

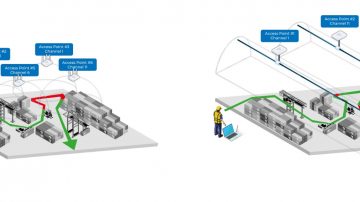

Odkrivanje: Popolna preglednost nad vsemi viri – notranjimi ali zunanjimi, znanimi ali neznanimi

-

Ocena: Zaznavanje sprememb v sistemih in vedenju uporabnikov s poudarkom na najbolj ogroženih delih infrastrukture.

-

Zmanjševanje tveganj: Avtomatizacija postopkov, kot so nameščanje popravkov, spreminjanje nastavitev in omejevanje dostopa.

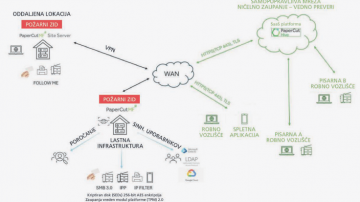

XDR in zero-trust kot temelja sodobne varnostne strategije

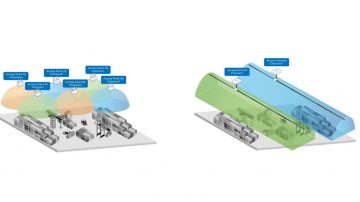

Rešitve XDR (Extended Detection and Response) združujejo podatke, analitiko in orodja na enem mestu, kar varnostnim ekipam omogoča hiter odziv na dejanske grožnje. Na drugi strani zero-trust arhitektura zagotavlja neprekinjeno preverjanje identitete ob vsakem dostopu do sistema.

Kombinacija teh tehnologij omogoča večji nadzor, manjšo kompleksnost in boljše usklajevanje z poslovnimi cilji.

Vizija prihodnosti s Trend Micro Vision One

Trend Micro Vision One je integrirana platforma, ki združuje orodja CREM, XDR in zero trust. Temelji na umetni inteligenci in omogoča proaktivno upravljanje varnostnih tveganj, s čimer zmanjšuje potrebo po dodatnih rešitvah.

Z rešitvijo Vision One organizacije prihranijo čas in denar, hitreje sprejemajo odločitve, osredotočajo se na resnične grožnje in usmerjajo vire tja, kjer so najbolj potrebni.

V svetu, kjer se grožnje neprestano spreminjajo in razvijajo, risk-based pristop kibernetske varnosti, ni razkošje, temveč nuja. Le organizacije, ki znajo predvideti tveganja in se jim hitro prilagoditi, lahko učinkovito zaščitijo najpomembnejše – podatke, zaposlene in poslovanje.

Prijavi napako v članku