ESET odkril in uničil botnet

Sredi aprila 2015 je ESET-ov laboratorij v Južni Ameriki prejel obvestilo o sumljivi izvršljivi datoteki “Liberty2-0.exe”, ki je bila zaznana pod imenom Python/Liberpy.A. Šlo je za program, ki na okuženih računalnikih beleži tipkanje uporabnika (ang. keylogger), podatke o tem pa posreduje na strežnike, ki so pod nadzorom avtorjev te škodljive kode.

Kmalu je bilo jasno, da so avtorji tega programa iz Južne Amerike, hkrati pa so se raziskovalcem porajali dve ključni vprašanji – ali obstaja tudi različica 1.0 in kolikšna je stopnja okuženosti?

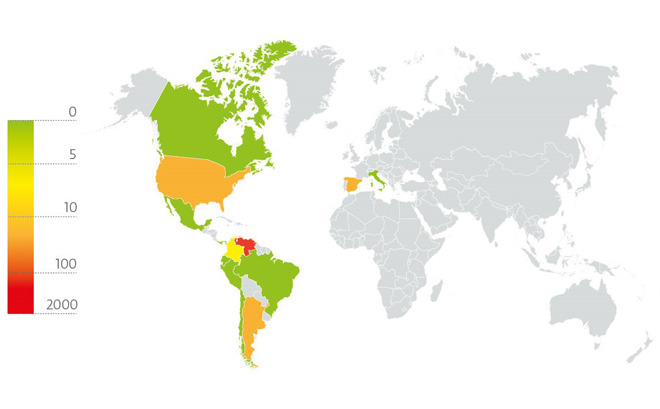

Raziskovalci so nedolgo zatem izsledili tudi različico 1.0, ki je bila prvič zaznana sredi avgusta 2014. ESET jo je prepoznaval pod drugim imenom – Python/Spy.Keylogger.G. Statistika, ki jo zagotavlja sistem ESET Live Grid je pokazala, da je kar 98 odstotkov vseh zaznav izviralo iz Venezuele. Po jeziku, ki so ga avtorji uporabili za komentarje ob svoji kodi se je izkazalo, da so ciljali prav na uporabnike v državah Južne Amerike.

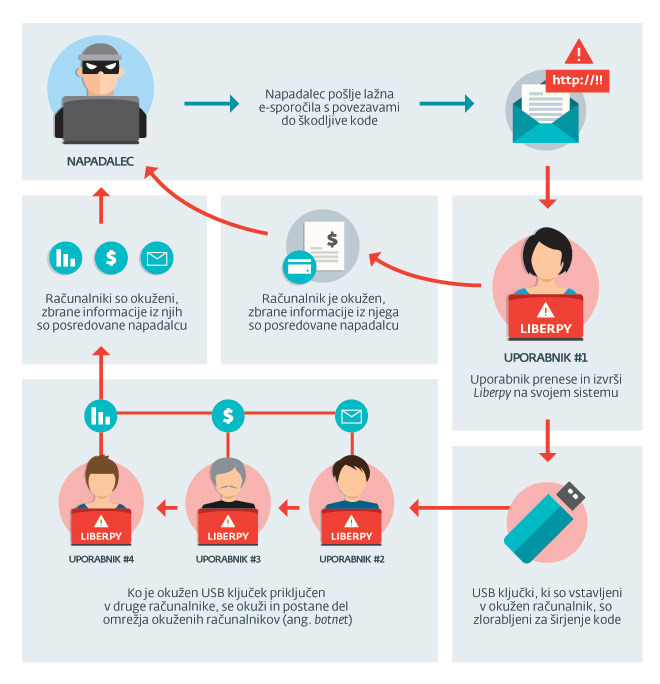

Liberpy je bilo omrežje okuženih računalnikov, ki je za komunikacijo uporabljalo protokol HTTP, v nekaj mesecih je nevarna koda okužila več kot 2000 računalnikov. Napadi so se začeli z elektronsko pošto, ki je vključevala priponko, ki naj bi bila programska oprema za sledenje poštnim pošiljkam. Okuženi uporabniki so se pridružili omrežju okuženih računalnikov (ang. botnet), vsak USB ključek, ki je bil vključen v njihov računalnik pa je postal okužen, grožnja pa se je na ta način širila naprej na druge računalnike

„Na operaciji Liberpy smo delali več kot osem mesecev, “ je povedal Diego Perez Magallanes, raziskovalec pri ESET Latinoamerica. „Škodljivo kodo kot je Liberpy ponavadi le analiziramo in ob tem skrbimo, da so naši uporabniki pred njo varni. Tokrat smo imeli priložnost, da napadalce in njihovo početje popolnoma onemogočimo. Svoja odkritja želimo deliti z drugimi strokovnjaki. Tako bomo lahko zaustavili podobne grožnje na drugih koncih sveta.“

Prijavi napako v članku