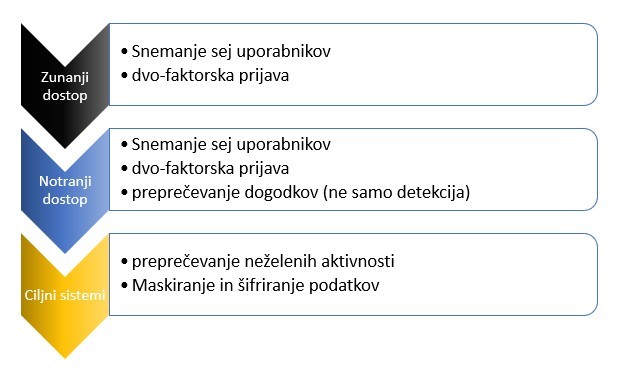

Ustrezen nivo dostopa je ključen za preprečitev varnostnega incidenta

SIEM rešitve zajemajo in obdelujejo ogromne količine dogodkov, zato za svoje delo potrebujejo veliko strojne moči, kot rezultat pa vrnejo obvestilo o dogodkih, ki so se zgodili v preteklosti. Namesto preprečevanja varnostnih incidentov, je na voljo obveščanje o incidentih, do katerih je prišlo. Samo preprečevanje incidentov je prepuščeno požarnim zidovom in neomajnem zaupanju v varno in zaupanja vredno obnašanje skrbnikov.

Pomembna je tako ustrezna obravnava skrbniških računov kot tudi poskus preprečevanja neželenih aktivnosti, še preden se zgodijo!

Prvi korak sodobnega pristopa je sprememba načina dostopa do sistemov in aplikacij, in sicer z dvo-faktorsko prijavo (ang. Two-Factor Authentication, 2FA).

Pri tem se lahko osredotočimo na poljuben nabor uporabnikov ali sistemov, za katere postane dvo-faktorska prijava obvezna.

Priporočamo dve rešitvi, preprosti za uporabo, ki hkrati nudita napredno zaščito uporabniških računov kot oblačna storitev ali namestitev direktno v okolje naročnika!

- Starling two-factor Authentication (oblačna rešitev za 2FA)

- Defender (Lokalna rešitev za 2FA)

Za uspešen nadzor priviligiranih računov (ang. Privileged Access Management, PAM), je poleg spremljanja dogodkov pomemben tudi vidik snemanja celotne seje skrbniških posegov na sistemih. Snemajo se lahko RTP, SSH, VNC, VmWare Horizont in ICA protokoli. Samo snemanje ne zadostuje, zato je potrebno tudi zaznavanje odprtih aplikacij (avtomatsko zapiranje seje) in nadzor vnosa, ki preprečuje nezaželene aktivnosti (nadzor nad vnosom podatkov).

Snemanje lahko poteka brez vednosti uporabnika, saj se vrši na omrežnem nivoju in ne kot zajemanje serije slik na delovni postaji ali strežniku.

- One Identity Safeguard (upravljanje, snemanje in analiza privilegiranih dostopov (PAM))

Nad ključnimi sistemi naj bdijo rešitve, ki poleg branja dnevnikov tudi spremljajo dogajanje.

Aktivni imenik (ang. Active Directory, AD) spremljamo direktno preko API klicev, ki dnevnikov niti ne potrebujejo (skrbnik lahko izključi vse možnosti spremljanja preko GPO),spremljajo pa vse dogodke! Enako velja za Datotečni sistem, SharePoint, Exchange, Office 365 in Azure AD. Celoten nadzor in vsi dogodki se zbirajo na enem mestu ter jih po želji skupaj z dnevniki vseh sistemov beležimo in shranjujemo na daljši rok, saj je kompresija podatkov 1:40 (tudi v praksi in ne samo na papirju).

- Change Auditor (zagotavlja popoln nadzor nad spremembami v realnem času)

- InTrust (prejema, varno zbira in shranjuje podatke o dogodkih (Log))

Najpomembnejši so še vedno podatki v bazah podatkov.

Dostop do podatkov ni več samoumevno dovoljen vsem skrbnikom brez omejitev. Poleg snemanja sej, je potrebno imeti sistem, ki prepreči nedovoljene poizvedbe na sami bazi podatkov ter vrača podatke, maskirane ali šifrirane v delu, ki ga ne žalimo pokazati!

- Cirro (upravljanje podatkov, nadzor podatkov in kontrola dostopov)

Vsi omenjeni sklopi ne omogočajo le detekcije, ampak preprečujejo in izvajajo popoln nadzor nad skrbniškimi računi. Tako se ustvarja kredibilna revizijska sled, saj so vsi nadzorni sistemi nameščeni tako, da skrbniki končnih sistemov niso še skrbniki nadzornih sistemov. Tudi v nadzorne sisteme vpeljemo ločevanje vlog! (P.R.)

Prijavi napako v članku