Imamo SIEM, kaj pa zdaj?

Številna podjetja so v zadnjih letih investirala v sisteme SIEM (Security Information and Event Management), saj jih zahteve regulative in potrebe po kibernetski varnosti preprosto silijo v to. Toda v praksi se pogosto zgodi, da SIEM postane zgolj »pokopališče za loge« – mesto, kjer se dnevniki zgolj shranjujejo, ne pa orodje, ki bi aktivno pripomoglo k obrambi pred napadi.

Glavni razlog je pomanjkanje aktivnega pristopa. Če podjetje nima jasno definirano, katere dnevniške zapise zajema in kaj želi z njim zaznavati, sistem ne more doseči pravega potenciala.

Kako izvleči »več« iz SIEM-a

Za učinkovit SIEM niso dovolj samo standardni sistemski dnevniki. Potrebna je širša slika: od mrežnega prometa, revizijske sledi aktivnega imenika in DNS strežnikov, procesov na strežnikih in delovnih postajah, dnevnikov zaganih skript do oblačnih virov, kot so Entra ID, AWS CloudTrail in revizijskih sledi drugih SaaS aplikacij. Pravila morajo biti jasna in del varnostne politike: agenti morajo biti nameščeni na vseh napravah in ob migracijah sistemov poskrbeti za persistenco.

SIEM ne sme biti statično okolje, temveč živa platforma, ki jo je treba nenehno razvijati. Ponudniki SIEM rešitev poleg platform lansirajo tudi domensko znanje. Npr. Splunk vključuje več kot 1700 vnaprej pripravljenih detekcij. A te detekcije je treba vedno prilagoditi procesom, ki tečejo v vsaki organizaciji. Sicer bo analitike pestilo neskončno število lažnih pozitivnih zaznav.

Lov na grožnje (threat hunting) je dober pristop, s katerim odkrivamo potencialne zlobce v okoljih in izboljšujemo učinkovitost rešitve SIEM. Z lovom na grožnje varnostne ekipe oblikujejo hipoteze, analizirajo podatke in razvijajo nove zaznavne mehanizme, ki kasneje postanejo del trajne obrambne strategije.

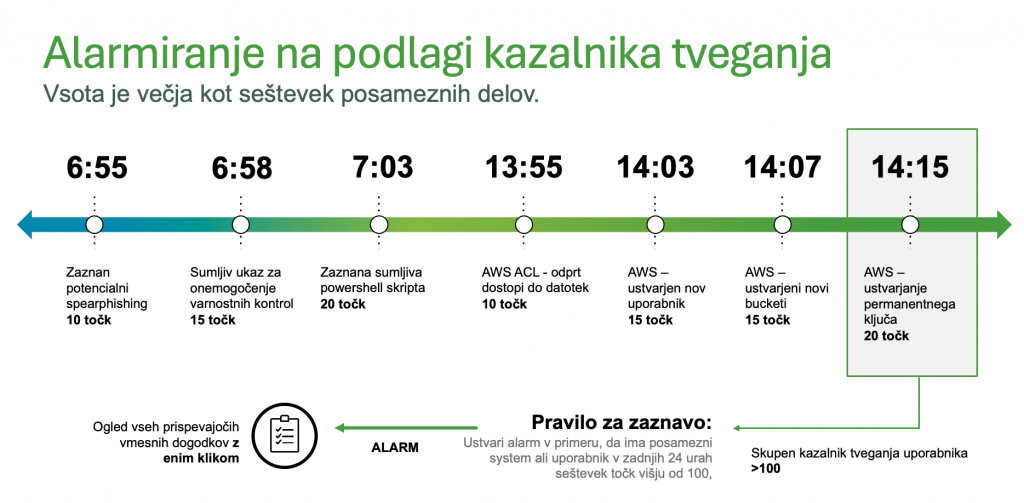

Ena od največjih težav varnostnih centrov so lažno pozitivni dogodki. Če je alarmov preveč, uporabniki hitro otopijo, resne grožnje pa lahko ostanejo neopažene. Rešitev je aktivni whitelisting in korelacija podatkov z drugimi zalednimi sistemi, kot so orodja za upravljanje sprememb, identitet ali sredstev. Še korak dlje pa prinaša uporaba kazalnikov tveganja, kjer se posamezni dogodki seštevajo v skupno oceno. Če uporabnik ali sistem preseže določeno mejo, se sproži alarm. Na ta način se lažni pozitivni dogodki dolgoročno zmanjšajo tudi za 60–80 %, hkrati pa se izboljša zaznavanje t. i. »low & slow« napadov.

Napredni primeri uporabe SIEM-a

Zrel SIEM mora pokriti tudi specifične procese organizacije. To pomeni zaznavo nepooblaščenih sprememb pravic na sistemih, ustvarjanje uporabnikov mimo sistema za upravljanje identitet, spremljanje anomalij pri dostopih do občutljivih dokumentov ali nenavadnih vzorcev prijav. Organizacije lahko z vključitvijo orodij, kot so THOR skenerji, honeypoti ipd., še dodatno povečajo možnost odkrivanja skritih napadov in notranjih groženj.

Sodobni SIEM ne pomeni le zbiranja in analize dnevnikov, temveč tudi podporo pri odzivu na incidente (TDIR – Threat Detection and Incident Response). To vključuje centralizirano zaznavanje, obravnavo, poglobljeno raziskavo, spremljanje stanja in dokumentiranje incidentov, brez potrebe po dodatnih orodjih, kot so JIRA ali ServiceNow. Na ta način SIEM postane enotna platforma za varnostne procese.

Umetna inteligenca kot pomočnik analitikom

Uporaba stronjega učenja za zaznavo odklonov in anomalij je stvar, ki jo SIEM rešitve nudijo že nekaj let. S tem se zaznavni mehanizmi samodejno učijo in opozarjajo ob spremembah v okolju.

Sodobne rešitve SIEM pa uporabljajo tudi umetno inteligenco in velike jezikovne modele (LLM), ki varnostnim ekipam pomagajo hitreje razumeti incidente. Na podlagi zbranih dogodkov lahko AI ustvari časovnico napada, analizira, kako se je stopnjevalo tveganje, ter poda priporočila za odziv. Prav tako nam umetna inteligenca lahko pomaga pri nasvetih, katere zaznave vključiti za posamezen vir ali zaznavo specifične grožnje.

S tem SIEM postaja pametnejše orodje, ki analitikom prihrani čas in omogoča osredotočenost na kritične primere.

SIEM kot strateška naložba

SIEM ni rešitev, ki bi delovala sama od sebe. Če se podjetja zanašajo zgolj na osnovno implementacijo, bodo dobila drago orodje, ki ne opravlja svoje naloge. Če pa mu posvetijo čas, ga povežejo s procesi in v njega vključijo strokovno znanje, lahko SIEM prinese dodano vrednost in pokrije scenarije, katerih EDR ali XDR sami ne morejo. In tako SIEM postane nepogrešljiv del varnostne arhitekture.

Več najdete na spletni strani www.ourspace.si (P.R.)

Prijavi napako v članku