Hekerji v vaši dnevni sobi

Varnostni analitik v Kaspersky Labu David Jacoby je izvedel raziskovalni eksperiment kar v svoji dnevni sobi, da bi ugotovil, kako varen je njegov dom pred spletnimi grožnjami. Pregledal je naprave za hišno zabavo, kot so omrežja za shranjevanje (NAS), Smart TV, ruter, Blu-ray predvajalnik ipd., da bi ugotovil, ali so ranljiva za spletne napade. Izkazalo se je, da so.

Pregledal je dva NAS modela različnih proizvajalcev, Smart TV, satelitski sprejemnik in v omrežje povezani tiskalnik. V svoji raziskavi je David Jacoby uspel najti 14 ranljivosti v NAS, eno ranljivost v Smart TV in kar nekaj potencialnih funkcij za skrit oddaljen dostop v ruter.

V skladu s politiko nerazkrivanja podatkov in odgovornim ravnanjem Kaspersky Lab ne razkriva imen ponudnikov, katerih produkti so bili vključeni v raziskavi, dokler ne bo poskrbljeno za varnost, ki bo zaprla dostop do ranljivosti. Vsi proizvajalci so bili obveščeni o obstoju ranljivosti. Strokovnjaki iz Kaspersky Laba pa s proizvajalci sodelujejo pri odpravljanju odkritih ranljivosti.

»Posamezniki in podjetja morajo razumeti varnostna tveganja pri povezanih napravah. Zavedati se moramo tudi, da naše informacije niso varne le zato, ker smo jih zaščitili z močnim geslom, in da obstaja veliko stvari, ki jih ne moremo nadzorovati. V manj kot 20 minutah sem našel in preveril zelo pomembne ranljivosti v napravah, ki so videti popolnoma varne in v svojem imenu nakazujejo varnost. Kakšni bi bili rezultati podobnega testa, če bi ga izvajali na širšem spektru kot je moja dnevna soba? To je le eno od vprašanj, ki ga je potrebno zastaviti prodajalcem naprav, varnostni skupnosti in uporabnikom teh naprav v najbližji prihodnosti. Drugo pomembno vprašanje je življenjski cikel teh naprav. Kot sem spoznal iz pogovorov s prodajalci nekateri ne razvijajo varnostnih popravkov za ranljivo napravo, ko se njen življenjski cikel konča. Običajno ta cikel traja leto ali dve, medtem ko je resnična življenjska doba teh naprav – na primer NAS – veliko daljša,« je povedal David Jacoby, avtor raziskave.

> Oddaljeno dostopanje do kode in šibka gesla: Najhujše ranljivosti so se pojavile v omrežjih za shranjevanje. Številne med njimi bi napadalcu omogočile oddaljeno izvajanje sistemskih ukazov z najvišjimi administrativnimi možnostmi. Testirane naprave so imele tudi šibka prednastavljena gesla, veliko konfiguracijskih datotek je imelo napačna dovoljenja in so vsebovale nekodirana gesla. Prednastavljeno administratorjevo geslo v eni od naprav je vsebovalo le eno številko. Druga naprava je celo delila celotne konfiguracijske datoteke s šifriranimi gesli vsem v omrežju.

Z uporabo ločene ranljivosti je raziskovalec lahko naložil datoteko v območje pomnilniške naprave, ki je navadnemu uporabniku nedosegljiva. Če bi bila ta datoteka zlonamerna, bi ogrožena naprava lahko postala vir infekcije za druge naprave, povezane na ta NAS – domači osebni računalnik, na primer – ali celo služila kot DDoS bot ali botnet. Še več, ker je ranljivost omogočala nalaganje datoteke v poseben del datotečnega sistema naprave, je bil edini možen način za izbris uporaba enake ranljivosti. To očitno ni nepomembna naloga niti za tehničnega strokovnjaka, kaj šele za povprečnega uporabnika naprave za hišno zabavo.

> Vrinjeni napadalec pri Smart TV: Pri preiskovanju stopnje varnosti svojega Smart TV je raziskovalec iz Kaspersky Laba odkril, da pri komunikaciji med televizorjem in strežniki prodajalca ni nikakršne šifre. To potencialno odpira vrata za napade vrinjenega napadalca, ki bi lahko povzročile, da uporabnik med nakupi preko televizije denar nakazuje goljufom. Raziskovalec je to dokazal z zamenjavo ikone Smart TV s sliko. Običajno so gradniki in predogledne sličice prenesene s strežnikov prodajalca in nekdo tretji bo lahko izkoristil nezadostno šifrirane povezave ter te informacije modificiral. Raziskovalec je odkril, da je Smart TV sposoben izvajati Java kode, kar bi lahko, v kombinaciji z možnostjo prestrezanja prometa med TV in spletom, povzročilo zlonamerne napade z namenom izkoriščanja.

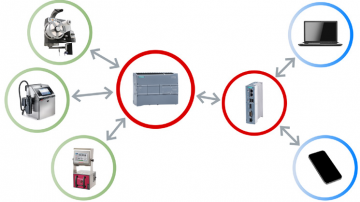

> Skrite vohunske funkcije ruteja: DSL ruter, ki se uporablja za brezžično povezavo za vse domače naprave, je vseboval kar nekaj nevarnih značilnosti, skritih pred uporabnikom. Po besedah raziskovalca bi nekatere od teh funkcij potencialno lahko služile za ISP (Internet Service Provider) oddaljen dostop do katerekoli naprave v zasebnem omrežju. Kar je še pomembneje, po rezultatih raziskave so sekcije ruterjevega spletnega vmesnika »Web Cameras«, »Telephony Expert Configure«, »Access Control«, »WAN-Sensing« in »Update« uporabniku naprave »skrite« in jih ne more sam prilagajati. Dostopne so le preko izkoriščanja sorazmerno generične ranljivosti, ki omogoča pomikanje po sekcijah vmesnika (ki so praktično spletne strani, vsaka s svojim alfanumeričnim naslovom) zgolj z vsiljevanjem številk na koncu naslova.

Prvotno so bile te funkcije vključene zaradi priročnosti za lastnika naprave: funkcija oddaljenega dostopa omogoča ISP, da na hiter in lahek način reši morebitne tehnične težave na napravi. Vendar bi se ta priročnost lahko sprevrgla v tveganje, če bi nadzor prišel v neprave roke.

Kako ostati varen v svetu povezanih naprav

- Otežite življenje hekerjev: vse svoje naprave posodabljajte z najnovejšimi varnostnimi posodobitvami in posodobitvami strojne opreme. To bo zmanjšalo tveganja za izkoriščanje znanih ranljivosti.

- Prepričajte se, da ste spremenili prednastavljeno uporabniško ime in geslo – to je prva stvar, ki jo bo napadalec preizkusil ob poskusu napada na vašo napravo.

- Večina domačih ruterjev ima možnost za nastavitve lastnega omrežja za vsako napravo in tudi omejen dostop do naprave – s pomočjo več različnih DMZ (ločen segment omrežja za sisteme z večjim tveganjem za ogrožanje)/WLAN-ov (mehanizem za doseganje logične ločitve med različnimi logičnimi omrežji na enakem fizičnem omrežju). Na primer, če imate TV, je bolje, da omejite dostop do tega TV in pustite, da dostopa le do določenega vira v vašem omrežju. Ni veliko razlogov, da bi svoj tiskalnik povezali s televizorjem.

Prijavi napako v članku