Hekerji z botnetom napadajo naprave IoT

Odkrila ga je varnostna ekipa podjetja Qihoo 360 Netlab. HEH botnet je napisan v jeziku Go in deluje z lastnim protokolom peer-to-peer (P2P). Širi se s silovitim napadom na storitve tipa Telnet na TCP vrata 23/2323 in lahko zažene poljubni ukaz v lupini.

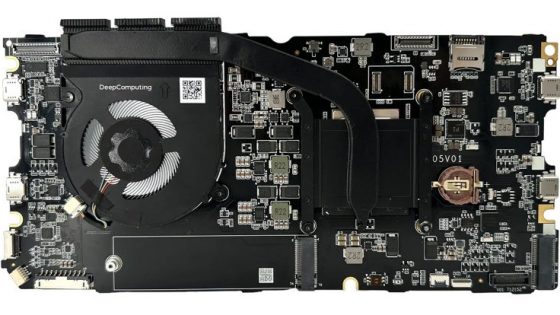

Raziskovalci so ugotovili, da doslej odkriti vzorci HEH botnetov podpirajo najrazličnejše CPU arhitekture, vključno z x86 (32/64), ARM (32/64), MIPS (MIPS32 / MIPS-III) in PowerPC (PPC).

Kljub temu, da je omenjeni botnet v zgodnji fazi razvoja, ima tri funkcionalne module:

- modul za razširjanje,

- lokalni servisni modul http,

- modul P2P

Kako poteka napad?

Vsebina HEH botneta sprva prenese in izvrši zlonamerno skripto z imenom “wpqnbw.txt”, nato s skripto prenese programe za različne CPU arhitekture s spletne strani (»pomf.cat«), preden konča s številnimi procesi, ki temeljijo na njihovih številkah mrežnih vrat.

Druga faza se začne s HEH vzorcem, ta zažene strežnik HTTP, ki prikazuje univerzalno deklaracijo o človekovih pravicah v osmih različnih jezikih. Nato inicializira P2P modul, ki spremlja okužene sosede in omogoča napadalcu izvajanje poljubnih ukazov lupine, vključno s sposobnostjo za brisanje vseh podatkov iz ogrožene naprave s sprožitvijo ukaza za samodejno uničenje.

Drugi ukazi omogočajo ponovni zagon bota, posodobitev seznama vrstnikov in izhod iz trenutnega bota, čeprav avtorji botneta še ne izvajajo ‘Attack’ ukaza.

Smart Com etični heker in strokovnjak za kibernetsko varnost svetuje, kako se ubraniti >>

Prijavi napako v članku